Elképesztő mélységben a rendszerbe épülő kémprogramot fedeztek fel a Kaspersky cég szakértői: csak úgy lehet megszabadulni tőle, ha kalapáccsal szétverjük a merevlemezt.

A Western Digital, a Seagate, a Samsung, a Toshiba, a Hitachi és más jól ismert merevlemez-gyártók adattároló eszközeibe képes beépülni a kémprogramok legújabb generációja. A kártékony kód nem az operációs rendszerbe, hanem a winchesterek működését vezérlő szoftverbe, a firmware-be települ bele - számolt be az orosz Kaspersky Labs kiberbiztonsági cég, amely tanulmányt is kiadott róla.

Ez a módszer azért különleges, mert egy ilyen mélyen a rendszerbe települő kártevőt hagyományos vírusvédelmi megoldással lehetetlen felfedezni, és ellene az ilyen megoldások nem is nyújtanak védelmet.

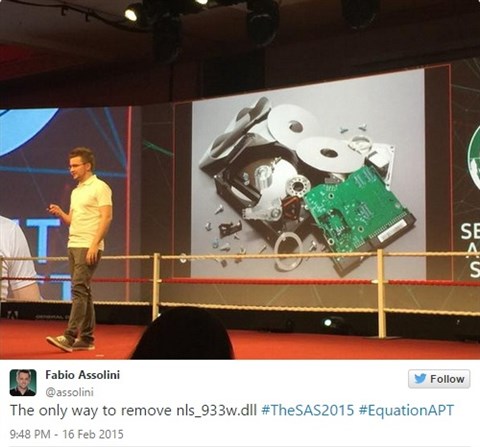

Hiába formázzák le alacsony szinten a merevlemezt, vagy telepítik teljesen újra az operációs rendszert, a kémprogram megmarad a rendszerben. A Kaspersky cég szakértője szerint az egyetlen hatásos módszer a kémprogram likvidálására, ha megsemmisítik a merevlemezt.

Ez egyébként történhet kalapáccsal, de külön merevlemezfaló gép is létezik már, Magyarországon is van belőle. Bár a Kaspersky cég a kémprogramról kiadott tanulmányában nem nevezi meg, mely ország állhat a kémprogram mögött, az anyagban utalnak a Stuxnet nevű kártevőre. Ez utóbbit az iráni urándúsító üzemek munkájának ellehetetlenítésére szánták, és az amerikai Nemzetbiztonsági Ügynökséghez, az NSA-hoz köthető.

A Reuters hírügynökségnek az NSA egyik korábbi alkalmazottja megerősítette, hogy a Kaspersky által felfedezett kémprogram kifejlesztését az NSA fejlesztette ki, az ügynökség azonban egyelőre nem kommentálta a tanulmányt.

A Western Digital, a Seagate és a Micron merevlemezgyártó cégek úgy nyilatkoztak, hogy nem volt tudomásuk az adattároló eszközeik vezérlésébe épülő kémprogramról. Ezzel szemben a Kaspersky szakértője azt állítja, hogy a firmware-be betelepülni képes kémprogram annyira bonyolult, hogy annak elkészítéséhez mindenképp hozzá kellett férniük készítőinek - így valószínűleg az NSA-nak - a gyártók által használt egyedi, nem nyílt forráskódhoz.

Csak ennek a kódnak a vizsgálatával találhattak a kémprogram írói olyan réseket a firmware-ben, amelyeket ki tudtak használni. Kizárólag nyilvános információk birtokában ilyen összetett kártevőt nem lehetett elkészíteni - nyilatkozta Costin Raiu a Reutersnek. A Western Digital egyértelműen kimondta, hogy nem adta át a firmware-ek forráskódját az amerikai nemzetbiztonságnak. Hasonló nyilatkozatot a többi gyártó egyelőre nem tett. Elképzelhető az is, hogy a forráskódokhoz kibertámadással jutottak hozzá a kémprogram szerzői.

Az NSA egyik korábbi alkalmazottja a Reutersnek úgy nyilatkozott, hogy elképzelhetőnek tartja azt, hogy az ügynökség valamilyen kiberbiztonsági indokra hivatkozva bekérte a gyártóktól a merevlemezek vezérlésének kódját, majd visszaélt a birtokába került információkkal.

A Kaspersky szakértői Equation Groupnak keresztelték el a kémprogramot készítő csoportot, amely szerintük a világ leghatékonyabb olyan közössége, amely képes kibertámadások végrehajtására.

Az orosz kiberszakértők szerint a csoport olyan kártevőket is készít, amely kifejezetten internettől elzárt számítógépek megfertőzését célozza: ilyeneket használnak például erőművekben, gyárakban vagy katonai létesítményekben is. Ezeket a gépeket például pendrive-on vagy CD-n megbúvó kártevővel lehet megfertőzni: a tanulmány szerint egy amerikai konferenciára látogató külföldi tudós rendszerét is egy CD-n lévő kártevővel fertőzték meg.

A merevlemezbe rejtett kémprogram egyébként nem csak windowsos PC-k, hanem Mac számítógépek támadására is alkalmas volt. A Kaspersky elemzése szerint pedig az anonim internetezést biztosító Tor hálózatot használók lehallgatására is felhasználták.

(Origó)